新書推薦:

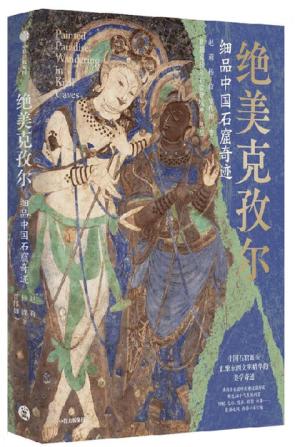

《

绝美克孜尔:细品中国石窟奇迹

》

售價:HK$

184.8

《

隋唐与东亚

》

售價:HK$

63.8

《

理解集(1930-1954)(阿伦特作品集)

》

售價:HK$

118.8

《

智慧储能革命 揭示储能行业的技术路线与底层逻辑 洞见能源革命的未来图景

》

售價:HK$

86.9

《

身体知道幸福:发现感恩、幸福与喜悦的意想不到的方式

》

售價:HK$

86.9

《

海外中国研究·道家与中国治道(国际汉学泰斗顾立雅集大成之作,一部打破哲学迷思的中国治道探源经典。开辟

》

售價:HK$

63.8

《

人体雕塑解剖学

》

售價:HK$

140.8

《

投喂AI:人工智能产业的全球底层工人纪实

》

售價:HK$

75.9

|

| 編輯推薦: |

根据发展动态,介绍具有代表性的网络安全领域的新理论和新技术。

介绍云计算、区块链、物联网、人工智能等在网络空间安全领域的应用。

配套提供电子课件、习题答案、教学大纲、教案、拓展阅读材料。

|

| 內容簡介: |

本书共有11章,主要内容包括:网络安全的相关概念、网络面临的安全威胁、世界主要国家的网络安全战略、网络安全发展趋势;网络安全基础理论,包括网络安全理论基础、密码学理论、访问控制理论和博弈论等;网络安全模型与架构,包括典型网络安全模型,可信计算、自适应和零信任等网络安全架构;经典网络安全技术,包括防火墙技术、入侵检测技术、认证技术、恶意代码检测与防范技术、备份技术、网络安全检测技术等;网络安全态势感知与知识图谱;网络安全测试评估与建模仿真;典型网络安全动态防御的原理与关键技术,包括移动目标防御、拟态防御和网络欺骗防御;云计算安全的相关概念,云计算安全隐患,云计算安全技术,安全云技术与应用,云原生安全;区块链的基本概念、体系结构、面临的安全风险和攻击威胁;物联网的概念、安全基础、安全技术及应用,典型物联网安全解决方案;人工智能的基本概念、人工智能在网络空间安全领域的应用,以及人工智能本身的安全问题。每章配有习题,以指导读者深入地学习。

來源:香港大書城megBookStore,http://www.megbook.com.hk

本书既可作为高等学校研究生及高年级本科生网络安全理论与技术课程的教材,也可作为网络安全研究人员的参考书。

|

| 關於作者: |

|

刘京菊,1974年生,女,国防科技大学电子对抗学院教授。安徽省学位委员会委员,安徽省网络安全态势感知与评估重点实验室主任。长期从事网络空间安全领域的教学和科研工作,主持多项重点科研项目,获军队科技进步一等奖1项、二等奖4项、三等奖7项,获发明专利15项,发表学术论文70余篇,获省部级教学成果特等奖1项、一等奖2项、三等奖2项,先后出版专业教材12部。

|

| 目錄:

|

前言

第1章概述

11相关概念

111网络空间

112网络安全及其概念演变

113网络空间安全

114网络空间安全观

12网络安全威胁

121网络安全威胁来源

122网络安全威胁因素

123网络安全威胁产生原因

13世界主要国家的网络安全战略

131美国国家网络安全战略

132英国国家网络安全战略

133法国国家网络安全战略

134俄罗斯国家网络安全战略

135日本国家网络安全战略

136我国网络安全战略

14网络安全发展趋势

本章小结

习题

第2章网络安全基础理论

21网络安全理论基础

22密码学理论

221密码学概述

222密码学基本概念

223密码体制分类

224典型密码算法

225密码技术应用

23访问控制理论

231访问控制概述

232访问控制分类

24博弈论

241博弈论概述

242网络安全博弈特征

243网络安全博弈模型

本章小结

习题

第3章网络安全模型与架构

31网络安全模型

311PDRR模型

312P2DR模型

313WPDRRC模型

314纵深防御模型

315网络生存模型

32可信计算安全架构

321可信计算发展历程

322主动免疫的可信计算架构

323我国可信计算创新研究

324可信计算对等级保护的支撑作用

33自适应安全架构

331自适应安全架构简介

332自适应安全架构解析

333动态自适应演进安全架构

34零信任架构

341零信任架构概述

342零信任架构的逻辑组件

343零信任架构的部署

344零信任架构面临的威胁

本章小结

习题

第4章经典网络安全技术

41防火墙技术

411防火墙概述

412防火墙体系结构

413防火墙实现技术

42入侵检测技术

421入侵检测概述

422入侵检测技术原理

423入侵检测系统分类

43认证技术

431认证概述

432数字签名技术

433身份认证技术

434消息认证技术

435数字签名与消息认证

44恶意代码检测与防范技术

441恶意代码概述

442恶意代码检测

443恶意代码防范

45备份技术

451备份概述

452数据备份方案

453数据备份策略

454灾难恢复策略

46网络安全检测技术

461端口扫描技术

462操作系统探测技术

463安全漏洞探测技术

本章小结

习题

第5章网络安全态势感知与知识图谱

51网络安全态势感知概述

52网络安全态势感知模型

521JDL数据融合模型

522Endsley模型

523Bass模型

53网络安全态势相关信息获取

531网络节点信息探测与采集

532网络路由信息探测获取

533网络安全舆情类信息获取

54网络安全态势评估

541基于数学模型的评估方法

542基于概率统计的评估方法

543基于规则推理的评估方法

55网络安全态势可视化

551基于电子地图背景的态势分布展现

552基于逻辑拓扑结构的态势分布展现

56网络安全知识图谱

561知识图谱概述

562网络安全情报

563网络安全领域本体构建

564网络安全领域知识推理

本章小结

习题

第6章网络安全测试评估与建模仿真

61网络安全渗透测试

611概述

612渗透测试的分类

613渗透测试方法

614渗透测试流程

62网络安全风险评估技术

621网络安全风险评估简介

622网络安全风险评估模型

63网络安全仿真与虚拟化技术

631网络仿真的概念及分类

632网络仿真工具

633网络虚拟化模拟技术

64网络靶场技术

641网络靶场概念与分类

642网络靶场构建的关键技术

643网络靶场的典型体系架构

本章小结

习题

第7章网络安全动态防御

71移动目标防御

711移动目标防御的概念

712移动目标防御的本质特征

713攻击面及攻击面变换

714移动目标防御的核心要素

715移动目标防御的静态特征

716移动目标防御的安全模型

717移动目标防御技术

72拟态防御

721拟态现象与拟态防御

722拟态防御与非相似余度构造

723动态异构冗余思想

724网络空间拟态防御

73网络欺骗防御

731网络欺骗防御概述

732网络欺骗发展历程

733网络欺骗技术分类

734网络欺骗流程

735网络欺骗层次模型

本章小结

习题

第8章云计算安全

81云计算简介

811云计算的概念

812云计算的特点

813云计算的体系架构

814云计算带来的机遇与挑战

82云计算安全概述

821云计算面临的安全风险

822云计算安全需求

823云计算对网络安全领域的影响

824云计算安全的内涵

83云计算安全隐患

831云基础设施安全隐患

832云平台安全隐患

833云服务安全隐患

834云计算大数据应用的安全隐患

84云计算安全技术

841云计算安全解决思路

842云计算安全体系结构

85安全云技术与应用

851安全云概念

852安全云技术

853安全云的部署与应用

854安全云面临的问题

86云原生安全

861云原生简介

862云原生安全简介

863云原生面临的安全威胁与挑战

864云原生安全技术

本章小结

习题

第9章区块链安全

91区块链简介

92区块链体系结构

93区块链安全风险

931网络层安全风险

932数据层安全风险

933共识层安全风险

934应用层安全风险

94区块链面临的攻击威胁

941网络安全有关的攻击

942密码安全有关的攻击

943共识机制安全有关的攻击

944智能合约安全有关的攻击

95区块链安全发展方向

本章小结

习题

第10章物联网安全

101物联网概述

1011物联网的概念

1012物联网的体系结构

102物联网安全基础

1021物联网安全威胁分析

1022物联网安全需求

1023物联网安全体系

1024物联网安全的新挑战

103物联网安全技术及应用

1031概述

1032经典网络安全技术在物联网中的应用

1033区块链技术在物联网安全中的应用

1034应用于物联网的漏洞挖掘技术

104典型物联网安全解决方案

1041物联网安全渗透测试服务

1042物联网安全加固

1043密钥白盒

1044物联网态势感知

本章小结

习题

第11章人工智能赋能网络安全

111人工智能概述

1111人工智能发展概况

1112人工智能技术发展的关键阶段与典型代表

1113世界主要国家和组织应对人工智能挑战的措施

112人工智能在网络空间安全领域的应用

1121人工智能与网络空间安全的融合效应

1122人工智能技术赋能网络空间安全的模式

1123人工智能技术在网络空间安全领域的应用

1124人工智能赋能网络攻击带来的新型威胁场景

1125人工智能在网络安全领域面临的困境与发展前景

113人工智能安全

1131人工智能安全现状

1132人工智能面临的安全风险与挑战

1133人工智能面临的典型安全威胁

1134人工智能安全防御技术

本章小结

习题

参考文献

|

| 內容試閱:

|

随着网络与信息技术的飞速发展和应用的不断拓展,网络空间已成为人类社会生产生活不可或缺的重要组成部分,随之而来的网络安全问题也日益突出。习近平总书记指出,“没有网络安全,就没有国家安全”。因此,提高网络安全防御能力,培养掌握网络安全技术的高素质专业人才是当前的一项紧迫任务。为此,我们编写了本书,希望能够更加全面、准确地展现当前网络安全技术的基本理论、技术原理、实践应用和发展现状。

本书共有11章。第1章主要介绍网络安全的相关概念、网络面临的安全威胁、世界主要国家的网络安全战略、网络安全发展趋势。第2章主要介绍网络安全基础理论,重点介绍网络安全理论基础、密码学理论、访问控制理论和博弈论等。第3章主要介绍网络安全模型与架构,包括典型网络安全模型,可信计算、自适应和零信任等网络安全架构。第4章主要介绍经典网络安全技术,包括防火墙技术、入侵检测技术、认证技术、恶意代码检测与防范技术、备份技术、网络安全检测技术等。第5章主要介绍网络安全态势感知与知识图谱。第6章主要介绍网络安全测试评估与建模仿真。第7章主要介绍网络安全动态防御,包括移动目标防御、拟态防御和网络欺骗防御。第8章主要介绍云计算安全的相关概念、云计算安全隐患、云计算安全技术、安全云技术与应用、云原生安全。第9章主要介绍区块链的基本概念、体系结构、面临的安全风险和攻击威胁,讨论了区块链安全的发展方向。第10章主要介绍物联网的概念、安全基础、安全技术及应用,典型物联网安全解决方案。第11章主要介绍人工智能的基本概念、人工智能在网络空间安全领域的应用,以及人工智能本身的安全问题。

本书较为系统地介绍了网络安全理论与技术,既包括传统网络安全理论与技术,也根据最新发展动态,介绍了具有代表性的网络安全领域的新理论和新技术,帮助读者拓展视野,准确把握网络安全领域的发展趋势。

参加本书编写工作的有刘京菊、王永杰、杨家海、杨国正、揭摄,全书由刘京菊主编并统稿。

由于编者水平有限,书中难免存在不妥之处,敬请读者批评指正。

|

|