新書推薦:

《

创建教练文化:十字路口的组织升级

》

售價:HK$

74.8

《

量子力学 恩利克·费米

》

售價:HK$

52.8

《

银行业刑事风险防控与应对

》

售價:HK$

96.8

《

语言、使用与认知

》

售價:HK$

69.3

《

帝国的叙事话语:国家身份塑造与冷战时期美国外交政策 北京大学人文学科文库

》

售價:HK$

151.8

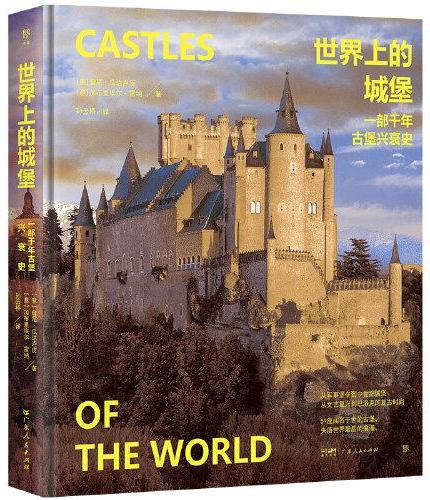

《

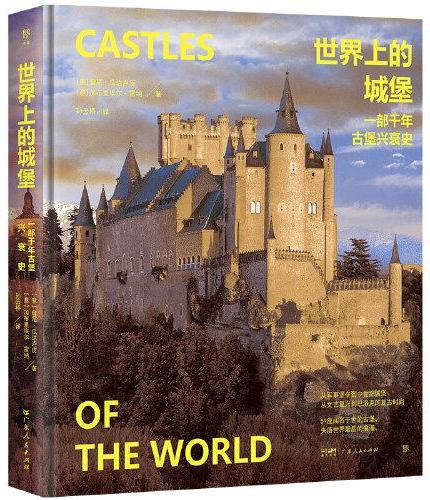

世界上的城堡:一部千年古堡兴衰史(从军事建筑到中世纪城堡,59座经典古堡,高清全彩图文,精装收藏品质)

》

售價:HK$

261.8

《

缪斯的诞生 现代西方艺术观念生成简史

》

售價:HK$

85.8

《

信念危机:投资者心理与金融脆弱性

》

售價:HK$

74.8

|

| 編輯推薦: |

(1)作者权威:蔡东赟有十几年安全领域从业经验,先曾任职于金山、奇虎360、腾讯安全部门,主导或参与了国际、行业的首个零信任标准制定。

(2)专家力荐:腾讯企业安全中心高级总监 蔡晨、零信任产业标准工作组秘书长黄超、信通院开源和软件安全部主任 郭雪、赛博英杰/正奇学苑创始人 谭晓生,阅后好评,领衔推荐。

(3)个人实战借鉴:融合18家企业机构44位安全专家的一线建议与案例,总结百万级用户量的零信任产品的设计研发、落地实施经验。

(4)企业落地参考:提供9个真实的企业案例,覆盖通信、金融、能源、互联网等行业,涉及央企/国企集团,为企业提供完整的零信任建设思路。

|

| 內容簡介: |

第?1?章着重讲解数字化时代企业安全面临的挑战,包括:混合办公、业务上云的安全挑战,移动终端面临的威胁,内网边界被突破的威胁,数据安全的监管合规约束,身份安全的治理难点,用户访问场景安全的平衡性挑战。

第?2?章对零信任的核心概念、解决方案及标准进行介绍。首先,讲解零信任的理念和相关概念,以及重要的解决方案。其次,介绍国内外零信任相关标准的发展进程。

第?3?章对零信任体系结构进行讲解,包括NIST、SDP的零信任体系结构及通用的零信任体系结构,以及这些体系结构在不同场景的应用,后介绍了零信任体系结构面临的相关威胁。

第?4?章主要分析用户访问服务场景及技术方案,包括场景分析、零信任网络接入的技术实现和扩展体系结构。其中技术实现分为有端和无端两种不同的接入场景,分别讲解了不同的实现方案,同时提供了容灾方案。而扩展体系结构部分则从身份安全、网络流量安全、终端设备安全、数据安全、企业安全建设路径等方面展开讲解,涉及具体安全能力和联动建议。

第?5?章主要讲解服务访问服务场景及技术方案。首先分析工作负载的安全需求和合规需求。然后着重介绍了微隔离的技术实现,包括跨平台统一管理、工作负载标签化管理、东西向连接可视化、东西向流量策略管理、策略自适应计算。接着讲解了云应用隔离的技术实现,包括Service Mesh、PKI等方面。

第?6?章首先讲解零信任体系规划,然后从安全团队建设、战略、建设价值、实施范围、业务场景的实现方案、实施过程管理等角度提供了完善的零信任建设方法论,并且通过零信任成熟度来合理评估建设结果。

第?7?章主要通过9个真实的企业案例来讲解零信任落地方案。这些案例覆盖通信、金融、能源、互联网等行业,其中有些来自央企/国企集团。为各个安全领域的读者提供了丰富的实践参考。

|

| 關於作者: |

蔡东赟

拥有十几年的信息安全领域从业经验,先后在金山、奇虎 360 和腾讯任职。

在个人经历方面,具备甲乙两方的安全建设和产品研发经验,曾负责 360 天擎架构和腾讯内网 iOA的重构,推动了腾讯 iOA 对外商业化输出。负责的项目涉及零信任安全、终端安全防护、APT 威胁检测、网络准入、身份认证、数据安全等方案或产品的研发和建设工作。曾获得 Forrester ZTX-I 安全专家资质认证 / 安全战略专家认证。

在行业贡献方面,担任技术支撑角色,参与制定了首个国际零信任标准——ITU-T“Guidelines

for continuous Protection of the service access process”, 参与制定了首个行业零信任标准——《零信任安全技术参考框架》,已获工信部通过。作为零信任产业标准工作组的首席技术专家,主导产出了《零信任实战白皮书》《零信任系统接口应用白皮书》《零信任数据安全白皮书》等技术研究成果。

|

| 目錄:

|

前言

特别鸣谢

第1章 企业安全面临的新挑战1

1.1 混合办公、业务上云的安全挑战1

1.1.1 混合办公2

1.1.2 业务上云2

1.2 移动终端面临的威胁3

1.2.1 移动终端存在安全隐患3

1.2.2 跨团队协作更加频繁,员工主动泄密风险加大4

1.2.3 业务混合云部署的安全风险加大4

1.3 内网边界被突破的威胁4

1.3.1 办公网络面临威胁4

1.3.2 数据中心内部流量管控难度加大5

1.4 数据安全的监管合规约束6

1.4.1 企业数据合规风险激增6

1.4.2 海量数据的分级分类访问控制面临新挑战6

1.4.3 企业内部人员泄密更加隐蔽和难以防范7

1.4.4 个人隐私保护面临挑战7

1.5 身份安全的治理难点7

1.5.1 身份管理对象复杂8

1.5.2 身份统一管理的需求激增8

1.5.3 权限治理的实时性挑战增大8

1.6 用户访问场景安全的平衡性挑战9

1.6.1 在不影响业务效率的情况下保障安全9

1.6.2 保证安全弹性,适应业务需求变化9

第2章 零信任的核心概念、解决 方案及标准10

2.1 零信任理念和相关概念11

2.1.1 零信任理念11

2.1.2 零信任模型14

2.1.3 零信任系统16

2.1.4 零信任网络17

2.1.5 零信任体系结构18

2.2 零信任解决方案19

2.2.1 微分区20

2.2.2 微隔离20

2.2.3 软件定义边界20

2.3 国内外相关标准21

2.3.1 标准化的原因及作用21

2.3.2 零信任国际标准进程23

2.3.3 零信任国内标准进程27

2.3.4 国内实践在国际标准上的突围28

2.3.5 现状:零信任在标准中的定义29

第3章 零信任体系结构30

3.1 零信任体系结构的定义30

3.2 零信任体系结构的基本原则31

3.3 典型的零信任体系结构31

3.3.1 NIST零信任体系结构32

3.3.2 SDP 零信任体系结构34

3.4 通用的零信任体系结构35

3.5 不同场景的零信任体系结构

应用36

3.5.1 用户访问资源场景36

3.5.2 服务间访问场景38

3.6 零信任体系结构的相关威胁 40

3.6.1 破坏访问决策过程40

3.6.2 拒绝服务或网络中断40

3.6.3 凭证被盗和内部威胁40

3.6.4 网络攻击威胁41

3.6.5 系统存储网络访问信息41

3.6.6 依赖专有的数据格式或解决方案42

3.6.7 体系结构管理中非个人实体的使用42

第4章 用户访问服务场景及技术 方案44

4.1 场景概述44

4.1.1 主流办公场景分析44

4.1.2 政策合规场景分析45

4.2 零信任网络接入52

4.2.1 零信任网络接入的实现框架52

4.2.2 有端接入场景和实现方案53

4.2.3 无端接入场景和实现方案78

4.2.4 部署容灾方案79

4.3 零信任网络接入的扩展体系结构80

4.3.1 身份安全82

4.3.2 网络流量安全93

4.3.3 终端设备安全96

4.3.4 数据安全97

4.3.5 企业安全建设路径100

第5章 服务访问服务场景及技术 方案101

5.1 场景概述101

5.1.1 工作负载访问场景分析101

5.1.2 政策合规场景分析103

5.2 技术实现105

5.2.1 微隔离技术实现105

5.2.2 云应用隔离技术实现117

第6章 零信任体系规划和建设 指引123

6.1 零信任体系规划123

6.1.1 体系规划概述124

6.1.2 关键对象的安全规划125

6.1.3 安全指标142

6.2 零信任建设指引145

6.2.1 安全团队建设145

6.2.2 零信任战略147

6.2.3 零信任建设价值147

6.2.4 零信任实施范围151

6.2.5 实际业务场景的实现方案153

6.2.6 零信任实施过程管理155

6.2.7 零信任成熟度167

第7章 核心行业的零信任应用 实战172

7.1 通信行业应用实战172

7.1.1 某运营商远程办公的零信任建设案例172

7.1.2 某移动通信公司DCN网络的零信任建设案例176

7.2 金融行业应用实战181

7.2.1 某互联网金融企业的零信任建设案例181

7.2.2 某头部证券公司的零信任建设案例186

7.3 能源行业应用实战:某能源集团

数字化转型的零信任建设案例190

7.4 互联网行业应用实战193

7.4.1 某全球综合性公司的零信任建设案例193

7.4.2 某大型智能科技集团的零信任建设案例199

7.5 央企/国企应用实战204

7.5.1 某央企集团的零信任建设案例204

7.5.2 某大型国企集团的零信任建设案例208

后记214

|

| 內容試閱:

|

为什么要写这本书

随着企业远程办公需求的增加及数字化转型的迅速发展,企业越发关注安全建设,零信任市场呈现火热态势。国内外各大型网络安全会议的召开,也使得零信任议题格外突出,大量与零信任相关的产品、论坛、词汇和概念频繁出现,许多人对这些概念及其关系感到困惑。业界各类角色,如客户、政府、厂商、研究机构,由于接触到的信息不同,也存在着各说各话、沟通不畅的问题。

随着零信任建设的推进,到2023年,已经出现了许多零信任架构标准、技术实现标准甚至评估标准。对于技术实现,不同角色有自己的考量,具体的实施方案因人而异。现在业界形成了多样化的方案,积累了丰富的落地实践经验。在开放性上,笔者以前所从事的界面开发框架、后台服务组件等领域能够通过开源方式促进技术的交流与发展,而在安全领域,开源受到制约,原因是:首先,产品进行开源确实会增加被攻击利用的风险;其次,客户也会对此有一些安全上的担忧。

在此背景下,笔者认为,撰写一本介绍零信任安全的书将有利于业界的技术交流,帮助更多从业者了解这一方向的方案和技术。此外,笔者曾主导或参与过一些零信任标准制定工作,认识到相关标准对于推动零信任落地的重要性,因此本书还介绍了国内和国际上的主要零信任标准。

无论企业还是研究机构,深入了解零信任,提升认知,更能达成广泛的共识,加速这个行业的发展。这也是笔者撰写本书的初衷。

读者对象

企业信息化建设人员

企业数字化转型人员

网络安全部门决策者

网络安全领域从业人员

其他对零信任安全感兴趣的人员

如果你是一位初学者,本书会是一本不错的入门工具书,可以帮你理顺并串联起分散于社区文档、博客文章和报告中的关于零信任的零散概念和前沿研究。

如果你是一位有经验或资深的从业者,本书会是一份实用的零信任建设指导手册,带你深入探索零信任的整体实施方案。

如何阅读本书

本书共7章内容。

第1章着重讲解数字化时代企业安全面临的挑战,包括:混合办公、业务上云的安全挑战,移动终端面临的威胁,内网边界被突破的威胁,数据安全的监管合规约束,身份安全的治理难点,用户访问场景安全的平衡性挑战。

第2章对零信任的核心概念、解决方案及标准进行介绍。首先,讲解零信任的理念和相关概念,以及重要的解决方案。其次,介绍国内外零信任相关标准的发展进程。

第3章对零信任体系结构进行讲解,包括NIST(美国国家标准技术研究所)、SDP(软件定义边界)的零信任体系结构及通用的零信任体系结构,以及这些体系结构在不同场景的应用,最后介绍了零信任体系结构面临的相关威胁。

第4章主要分析用户访问服务场景及技术方案,包括场景分析、零信任网络接入的技术实现和扩展体系结构。其中技术实现部分分为有端和无端两种不同的接入场景,分别讲解了不同的实现方案,同时提供了容灾方案。而扩展体系结构部分则从身份安全、网络流量安全、终端设备安全、数据安全、企业安全建设路径等方面展开讲解,涉及具体安全能力和联动建议。

第5章主要讲解服务访问服务场景及技术方案。首先分析工作负载的安全需求和合规需求。然后着重介绍了微隔离的技术实现,包括跨平台统一管理、工作负载标签化管理、东西向连接可视化、东西向流量策略管理、策略自适应计算。接着讲解了云应用隔离的技术实现,包括Service Mesh(服务网格)、PKI(公钥基础设施)等方面。

第6章首先讲解零信任体系规划,然后从安全团队建设、战略、建设价值、实施范围、业务场景的实现方案、实施过程管理等角度提供了完善的零信任建设方法论,并且通过零信任成熟度来合理评估建设结果。

第7章主要通过9个真实的企业案例来讲解零信任落地方案,这些案例覆盖通信、金融、能源、互联网等行业,其中有些来自央企/国企集团。

勘误和支持

由于笔者的水平有限,书中难免会出现一些错误或者不准确的地方,恳请读者批评指正。

|

|