新書推薦: 《

造脸:整形外科的兴起(医学人文丛书)

》 售價:HK$

85.8

《

理由至上

》 售價:HK$

129.8

《

千秋堂丛书003:南渡之君——宋高宗的踌躇与抉择

》 售價:HK$

96.8

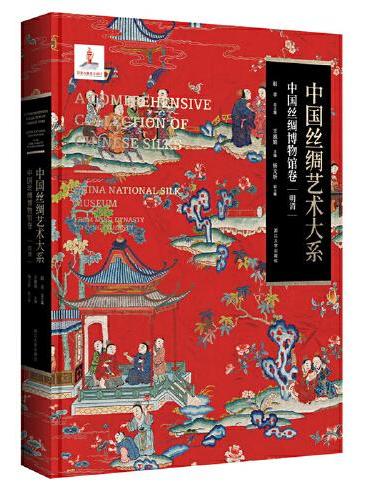

《

中国丝绸艺术大系·中国丝绸博物馆卷(明清)

》 售價:HK$

1078.0

《

为学习而设计:以任务驱动语文单元整体教学

》 售價:HK$

74.8

《

近三十年新中国史研究前沿问题

》 售價:HK$

107.8

《

中国社会各阶层分析

》 售價:HK$

96.8

《

纯粹·破壁与神游

》 售價:HK$

90.2

編輯推薦:

《Linux信息安全和渗透测试》是一本针对网络安全渗透测试人员、运维工程师、网络管理人员和安全课程培训人员的指南。本书涵盖了网络安全渗透测试的理论和工具,包括Kali Linux 2的基础使用、被动扫描、主动扫描、漏洞扫描、远程控制、渗透攻击、Armitage、社会工程学工具、BeEF-XSS渗透框架、漏洞渗透模块编写、网络数据的嗅探与欺骗、身份认证攻击、无线安全渗透测试以及渗透测试报告的编写。通过深入浅出的讲解,读者将全面了解渗透测试的各个方面,并掌握实践技巧和解决问题的能力。无论您是正在学习渗透测试的学生,还是已经从事相关工作的专业人士,本书都将成为您的不可或缺的参考书籍。

內容簡介:

《Linux信息安全和渗透测试》详细阐述Linux下的信息安全和网络渗透技术,内容涵盖各大主流加解密算法的原理,用Linux C/C 语言自主实现这些技术的方法,以及Linux内核开发技术和IPSec VPN的系统实现,这些都是以后打造自己信息安全工具所需的基本知识。最后介绍网络渗透技术Kail Linux,通过该环境可以了解常用的现成工具。本书共11章,内容包括Linux基础和网络优化、搭建Linux C和C 安全开发环境、对称密码算法、杂凑函数和HMAC、非对称算法RSA的加解密、身份认证和PKI、实战PKI、IPSec VPN基础知识、VPN实战、SSL-TLS编程、内核和文件系统、Kali Linux的渗透测试研究、DPDK开发环境的搭建等。 《Linux信息安全和渗透测试》适合Linux信息安全工程师或开发者阅读,也适合高等院校和培训机构相关专业的师生作为教学参 考书。

關於作者:

蔡冰,15年的编程教学、职业规划经历。已辅导近千位同学通过实习校招,顺利入职各大互联网公司的研发岗位,平时积累了大量当前流行的开发知识和技能。参与编写了《Java网络编程实战》的图书。

目錄

第 1 章 搭建Linux安全开发环境 1

內容試閱

笔者时常思考,如何才能让学生学到真正的信息安全技术,并且在毕业后可以为国家的网络信息安全出一份力。